Truecrypt par l’exemple

Cet article a été publié il y a 10 ans 4 mois 20 jours, il est donc possible qu’il ne soit plus à jour. Les informations proposées sont donc peut-être expirées.

Cet article a été publié il y a 10 ans 4 mois 20 jours, il est donc possible qu’il ne soit plus à jour. Les informations proposées sont donc peut-être expirées.UPDATE 2017 : Le logiciel n’étant plus maintenu, pensez à lire ce billet à propos des alternatives utilisables.

Suite à mes découvertes sur un disque dur récupéré « à la casse », je voulais dans le billet parler d’un outil permettant de continuer à stocker les infos et documents sensibles sur votre ordinateur ou un support externe : Clé USB, disque dur externe. C’est très exactement ce que fait TrueCrypt, une solution multi-OS (Linux/Mac/Windows), et qui se paie le luxe d’être open-source ! Petit exemple d’utilisation.

ALERTE : D’après les informations sur ce qui reste du site officiel, le logiciel ne serait plus supporté, les développeurs encourageant à utiliser cette horreur qu’est Bitlocker, auquel vous n’avez certainement pas accès puisqu’il est réservé aux versions professionnelles et intégrales de Windows. La version « 7.2 » publiée est d’ailleurs marquée par de gros doutes quand à sa fiabilité, car elle est marquée comme suspecte par plusieurs outils de réputation. Il vaut mieux donc utiliser la version 7.1a qu’on peut encore récupérer sur filehippo pour Windows, les versions Linux étant de toute façon gérées par les mainteneurs des dépôts des distributions.

Chiffrer ses données, une étape vitale pour leur sécurité

De la même façon que l’IETF planche de plus en plus sérieusement sur le chiffrage des flux par défaut (histoire de bien casser les couilles de la NSA), il est possible d’entraver une telle intrusion dans vos données sur vos disques en les chiffrant elles-aussi. Dans le cas de TrueCrypt, plusieurs approches sont possibles :

- créer un disque virtuel chiffré, représenté par un fichier unique qui sera ensuite monté dans un lecteur virtuel (avec une lettre de lecteur sous Windows, un chemin d’accès pour les autres OS)

- chiffrer la totalité de la partition, même système (ce qui nécessitera d’entrer un mot de passe avant le démarrage du système)

Je préfère pour ma part la première solution, qui peut servir pour une clé USB ou un disque dur externe, en mode portable. On embarque TrueCrypt et le fichier de volume dans un même dossier sur une clé USB par exemple.

Installation

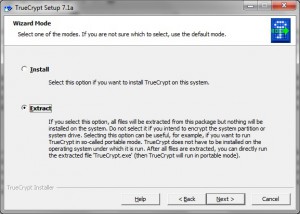

Quand vous lancez l’installation, il vous propose deux modes, Install et Extract. Je choisis cette deuxième option pour limiter le chiffrement à un dossier, si vous comptez chiffrer la partition entière, préférez Install :

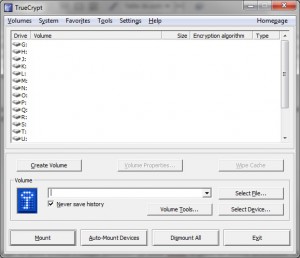

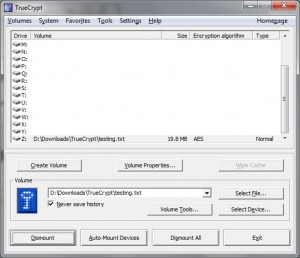

A noter que le logiciel, tout en anglais, a besoin de charger un pilote système à chaque lancement (pour faire le chiffrement/déchiffrement à la volée). En mode Install, ce pilote est installé directement. En mode « Portable » (avec la méthode Extract), il demandera l’autorisation de charger le pilote à chaque ouverture du programme. Donc, quand vous lui laissez l’autorisation, l’interface ressemble à ça :

Création du volume

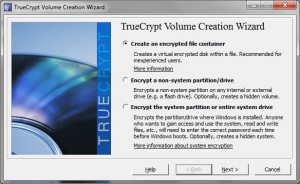

Ensuite, pour créer le disque virtuel (qu’on pourra embarquer sur une clé), on clique sur « Create Volume », et un assistant se lance :

Pour un volume privé portable je vous conseille le premier choix, qui va créer un fichier qui sera comme une partition virtuelle. On clique ensuite sur « Next » (ça sera le cas à chaque fois, mais en bon windowsien vous êtes déjà habitué à ça hein) :

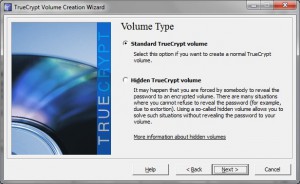

Pour les besoins du test, un volume standard suffit. Un volume caché (hidden en anglais) est destiné aux plus paranoiaques.

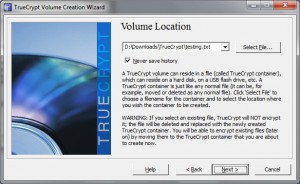

Ici on définit le chemin vers le fichier qui servira de conteneur. A noter que si le fichier existe déjà, il ne sera pas converti, mais écrasé. je conseille donc de choisir un fichier vierge. Vous pouvez mettre absolument n’importe quel nom, et n’importe quelle extension (voire pas d’extension du tout). Ce fichier pourra de toute façon être déplacé n’importe où, et donc sur un support externe.

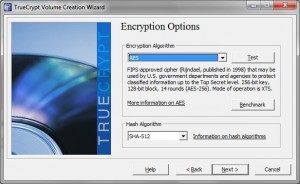

Là, j’ai pas encore beaucoup creusé la question, le site officiel dit qu’à priori, le réglage par défaut convient, j’ai choisi celui-là. Il est possible d’opter pour des chiffrages plus forts, et surtout en combiner jusqu’à trois.

La taille du volume. Faites bien attention aux contraintes liées aux systèmes de fichier que vous comptez utiliser. Pour FAT, la taille minimum est de 292ko/KB. Pour NTFS, 3792ko/KB. Attention toutefois, j’ai créé un fichier « texte » (extension .txt) de 20Mo, et quand j’ai essayé de l’ouvrir avec le bloc-notes, celui-ci a planté. Choisissez donc le nom avec précaution.

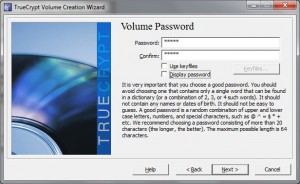

Le mot de passe, LA partie importante. De lui dépend toute la sécurité de vos données dans le volume chiffré. Pour les recommandations, vous pouvez suivre mon billet à ce sujet, tout en suivant le conseil supplémentaire suivant : plus c’est long, plus c’est bon.

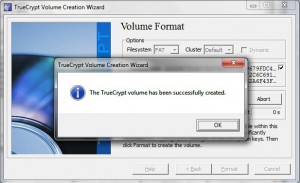

Le dernier écran permet de choisir le système de fichier (« Filesystem »), la taille de cluster (laissez par défaut). Il n’y a plus qu’à cliquer sur « Create », et ça devrais afficher le message ci-dessus.

Montage du volume

Vous pouvez cliquer sur le bouton « Exit » de l’assistant, vous retournez normalement sur l’interface principale. Pour monter le fichier, il faut cliquer sur l’une des lignes de lecteur libre (j’ai choisi Z:), ensuite cliquer sur « Select File » pour choisir notre fichier nouvellement créé, et enfin, un clic sur le bouton « Mount » pour monter le fichier dans le lecteur en question (bouton qui se change en Unmont, pour démonter une fois qu’on a fini les modifications). Le logiciel vous demande alors votre bon gros mot de passe, et s’il est bon, voilà ce qui devrait s’afficher :

Lorsque c’est fait, normalement le lecteur Z: doit apparaitre dans l’explorateur de fichiers (on peut voir que j’y ai déjà mis des choses) :

Lorsque vous avez fini, vous pouvez cliquer sur le bouton « Unmount » de l’interface de TrueCrypt, et le lecteur disparaitra.

Si vous vous trompez sur le mot de passe, le logiciel n’arrivera alors pas à monter le fichier, et vous gratifiera d’une jolie erreur :

Conclusion

Voilà, grâce à TrueCrypt, si jamais quelqu’un tombe sur votre clé USB, il ne sera pas capable de simplement accéder aux données stockées dans le disque virtuel. S’il essaie de l’ouvrir, il aura une immonde bouillie de caractères incompréhensibles, et il lui faudra un temps fou pour tenter de découvrir par lui-même le mot de passe, si vous avez suivi les recommandations d’usage (notamment sur la longueur du mot de passe). Dans le cas du disque complet, là, même le système d’exploitation ne sera pas récupérable sans la clé. Un bon moyen d’éviter ce que j’ai fait avec le fameux disque de mon dossier précédent.